SAML 認証を設定する

構築済みの IdP と Convi.BASE を連携し、SAML 認証を設定する手順を説明します。

SAML 認証とは

Security Assertion Markup Language(SAML)認証は、Identity Provider(IdP)に登録されたユーザーアカウントを使って、Convi.BASE にシングルサインオン(SSO)できる機能です。

SSO を導入すると、異なるサービスに 1 つのアカウントでログインできるようになります。

アカウントが一元化されるため、サービスによって異なる ID やパスワードを発行する必要がなく、情報システム部門においてアカウントを管理しやすくなります。

Convi.BASE の SAML 認証

Convi.BASE はサービスプロバイダー(SP)として動作し、SP-Initiated SSO に対応しています。

SAML 認証を利用するには、SAML 認証オプションの契約が必要です。

詳細はヘルプセンターにお問い合わせください。

接続できる IdP

Convi.BASE で SAML 認証を設定するには、SAML 2.0 に対応している IdP が必要です。

IdP の構築方法は、IdP を提供するベンダーにお問い合わせください。

SAML 認証を設定する

手順 1:IdP に Convi.BASE の情報を登録する

IdP に Convi.BASE の情報を直接入力する方法と、メタデータファイルを使って登録する方法があります。

方法1:Convi.BASE の情報を直接入力する

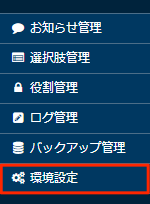

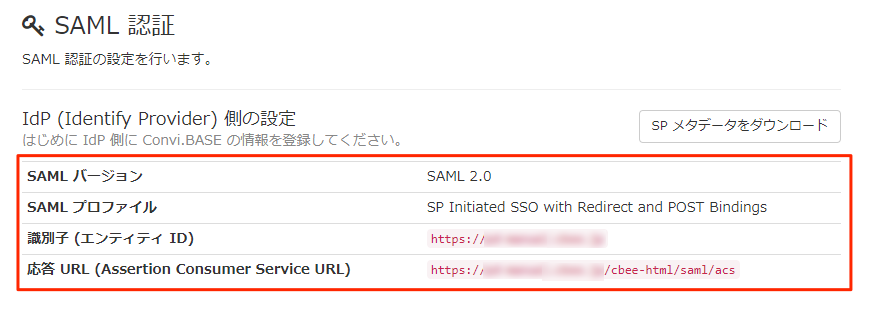

[環境設定]をクリックします。

「組織設定」セクションで、[SAML 認証]をクリックします。

「IdP(Identify Provider)側の設定」に記載されている情報に基づいて、IdP に Convi.BASE の情報を設定します。

NameID には、Convi.BASE のログイン ID に使用している管理項目の項目名を設定します。

- 識別子(エンティティID)

SP を一意に特定するための ID です。 - 応答 URL

SP のエンドポイント URL(ACS)です。

- 識別子(エンティティID)

手順 2 に進みます。

方法2:メタデータファイルを使って登録する

[環境設定]をクリックします。

「組織設定」セクションで、[SAML 認証]をクリックします。

[SP メタデータをダウンロード]をクリックします。

出力されたメタデータファイル(XML 形式)を使って、IdP に Convi.BASE の情報を登録します。

手順 2 に進みます。

手順 2:Convi.BASE に IdP の情報を登録する

IdP の情報を直接入力する方法と、メタデータファイルを使って登録する方法があります。

方法1:IdP の情報を直接入力する

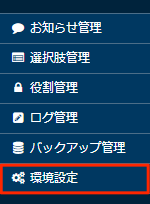

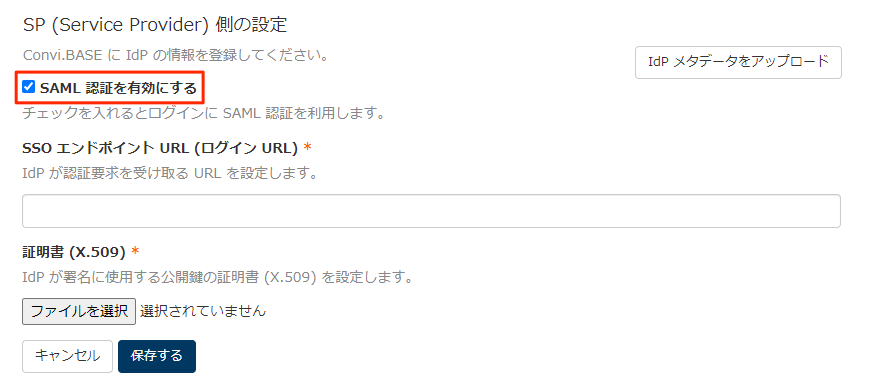

「SAML 認証を有効にする」のチェックボックスを選択します。

次の項目について、IdP の情報を入力します。

- SSO エンドポイント URL:SAML リクエストの送信先

- エンティティ ID:IdP を一意に特定するための ID

- 証明書:IdP が署名に使用する公開鍵の証明書ファイル(X.509)

[保存する]をクリックします。

画面を閉じずに、手順3 に進んでください。

方法2:メタデータファイルを使って登録する

IdP のメタデータファイル(XML 形式)を準備します。

「SAML 認証を有効にする」のチェックボックスを選択します。

[IdP メタデータをアップロード]をクリックして、IdP のメタデータファイルをアップロードします。

[保存する]をクリックします。

画面を閉じずに、手順3 に進んでください。

手順 3:シングルサインオンでログインできることを確認する

別の Web ブラウザーを開き、Convi.BASE にアクセスします。

[ログイン]をクリックします。

ログイン後の画面が表示されることを確認します。

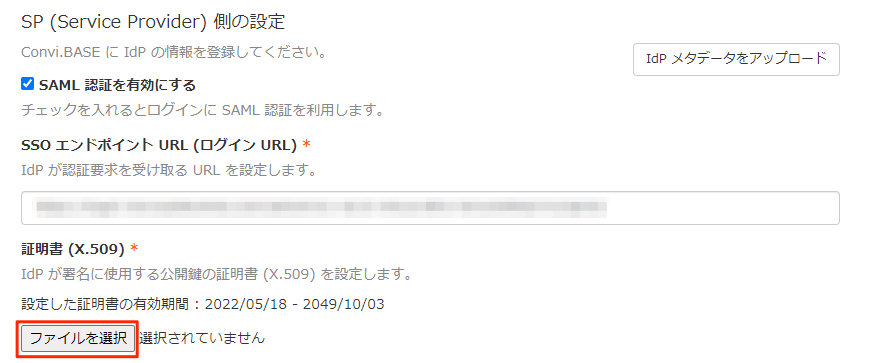

証明書を更新する

[環境設定]をクリックします。

「組織設定」セクションで、[SAML 認証]をクリックします。

「証明書」の[ファイルを選択]をクリックし、新しい証明書を指定します。

[保存する]をクリックします。

画面を閉じずに、次の手順に進んでください。

別の Web ブラウザーを開き、Convi.BASE にアクセスします。

[ログイン]をクリックします。

ログイン後の画面が表示されることを確認します。

トラブルシューティング

SAML 認証の設定に失敗した場合の対処方法を説明します。

管理者が Convi.BASE にログインできなくなった

対処方法

一度 SAML 認証の設定を無効にして、再設定する必要があります。

ヘルプセンターに連絡してください。

特定のメンバーが Convi.BASE にログインできない

次のいずれかが原因です。

原因 1:IdP と Convi.BASE の両方にアカウントが存在していない

IdP と Convi.BASE の両方に、ログインするメンバーのアカウントが必要です。

たとえば、メンバーのアカウントが Convi.BASE に存在しない場合、ログインしようとすると次のようなメッセージが表示されます。

ログインに失敗しました。ログイン ID に kobayashi-yuta@example.com を持つメンバーがメンバーテーブルに存在しません。

対処方法

IdP と Convi.BASE の両方にアカウントを作成してください。

メンバーを追加する(アカウントの追加)

IdP の NameID に該当する項目には、Convi.BASE のログイン ID を指定する必要があります。

原因 2:ログインしたメンバーに役割(権限)が割り当てられていない

Convi.BASE にログインするメンバーのアカウントには、役割を設定する必要があります。

役割が割り当てられていない場合、次のようなメッセージが表示されます。

CBERR-40006: 指定された操作に対する権限がありません。(jp.co.netreqs.cbee.core.service.OrganizationService#getCurrentMember)

対処方法

Convi.BASE にログインするメンバーのアカウントに、いずれかの役割を設定してください。

役割(権限)を割り当てる

IdP にログインしても Convi.BASE のログイン画面が表示される

IdP の応答 URL(Assertion Consumer Service URL;ACS URL)に、Convi.BASE のログイン URL が指定されています。

対処方法

「SAML 認証」画面の「IdP(Identify Provider)側の設定」で確認した「応答 URL (Assertion Consumer Service URL)」の値を、ACS URL に指定してください。

IdP が SP メタデータを使った設定に対応している場合には、SP メタデータを使って登録する方法をお勧めします。

方法2:メタデータファイルを使って登録する